C’est peu après le début de l’offensive russe que la naissance de l’IT Army of Ukraine a vu le jour. Le gouvernement ukrainien a, en effet, lancé un appel à l’aide auprès de sa communauté nationale cyber : « Ukrainian cybercommunity ! It’s time to get involved in the cyber defense of our country. »

Le vice premier ministre ukrainien Mykhailo Fedorov lance un appel sur Twitter en février 2022

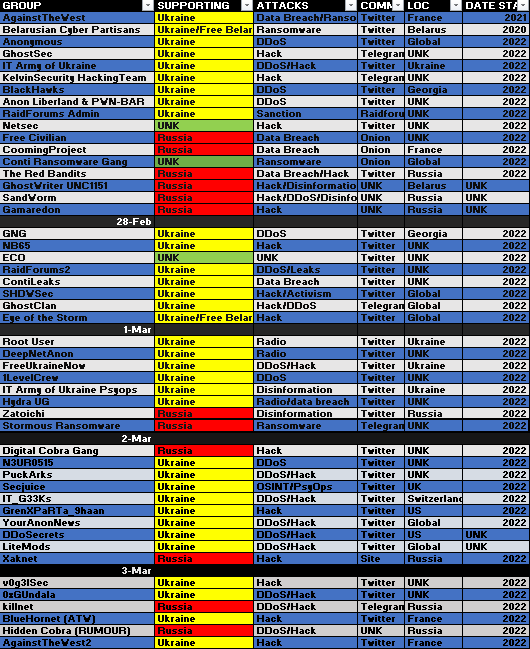

Les réactions ne se sont pas fait attendre. Les Anonymous ont annoncé leur ralliement dans les rangs ukrainiens. Les gangs de ransomware (issus des pays de l’Europe de l’Est et de Russie) ont pris position. Conti a d’abord annoncé son soutien à la Russie et dans les heures suivantes, le groupe a implosé avec des prises de positions différentes entre les membres. Le groupe Lockbit, quant à lui, affirme sa neutralité.

La communauté cyber s’est mobilisée et regroupe des milliers de partisans.

Ce phénomène de mobilisation de la communauté cyber n’est pas nouveau.

En 2011, les Anonymous avaient lancé l’opération #DarkNet qui ciblait les sites pédophiles accessibles depuis le réseau TOR.

Une campagne de communication intense organisée par les Anonymous a organisé une campagne de communication intense avec une importante activité sur les réseaux sociaux, une vidéo de promotion, une publication régulière des résultats de leur campagne sur Pastebin, ainsi que l’ouverture d’un IRC pour coordonner l’opération.

Résultats ? Une quarantaine de sites ciblés et 1 500 noms publiés en ligne. Les médias du monde entier relaient l’opération.

En novembre 2018, en France, les Gilets Jaunes lançaient un appel à l’aide aux Anonymous.

L’opération #France est lancée dans la foulée, en reprenant le même modèle que les précédentes : activité sur les réseaux sociaux, ouverture de Pad et d’un IRC sur Tor pour centraliser et coordonner les opérations. La liste des cibles est partagée sur un Excel ouvert en ligne.

L’objectif ? Bloquer les sites gouvernementaux par des attaques en déni de services (Ddos).

Les résultats ? S’il y a eu des impacts, ils n’ont été que mineurs et peu visibles.

L’émergence de l’IT Army of Ukraine en quelques heures

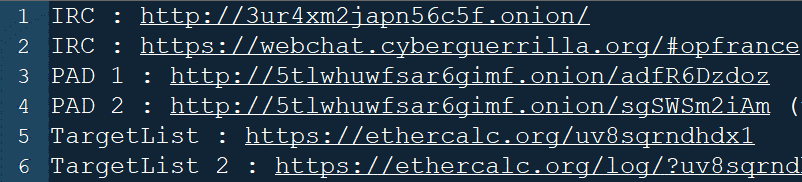

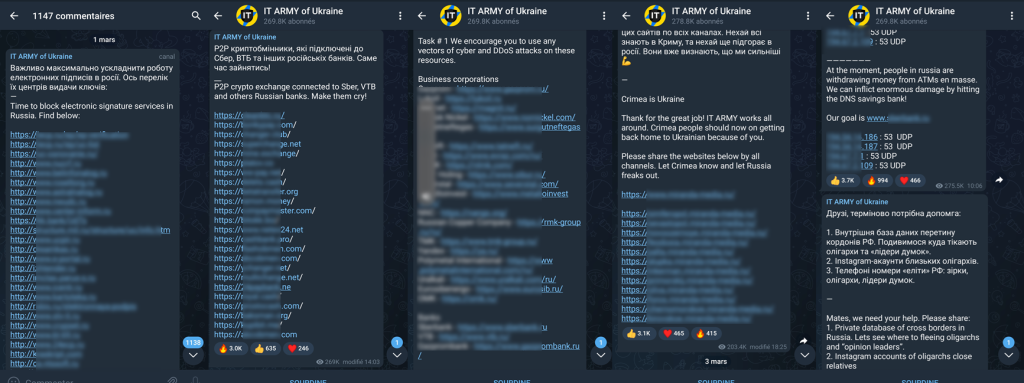

Dès la publication de l’appel par le vice premier ministre ukrainien, plusieurs groupes se créent sur l’application Telegram. Parmi ces groupes, l’un semble focaliser l’attention et compte plus de 282 000 membres.

L’organisation de l’IT Army Ukrainienne n’est pas différente des mobilisations passées. Mais, reflet de notre époque, elle n’utilise pas les mêmes outils. Les IRC discrets sur TOR, les publications en texte brut sur Pastebin, les tutoriels techniques partagés en .txt sont remplacés par les outils de notre époque : applications mobiles (Telegram, Twitter, Facebook), Google Doc, GitHub.

La nature des cibles a également évolué. Là où les mobilisations passées ciblaient principalement des sites institutionnels très visibles, l’IT Army Ukrainienne cible des services Internet variés :

– Plateformes d’échange de cryptomonnaies

– Services de signatures électroniques

– Médias et communication télévisuelle

– Banques, institutions financières

Plusieurs pages du site GitHub reprennent les listes cibles et permettent notamment de faire des liens directs vers des outils informatiques utilisables pour participer aux attaques.

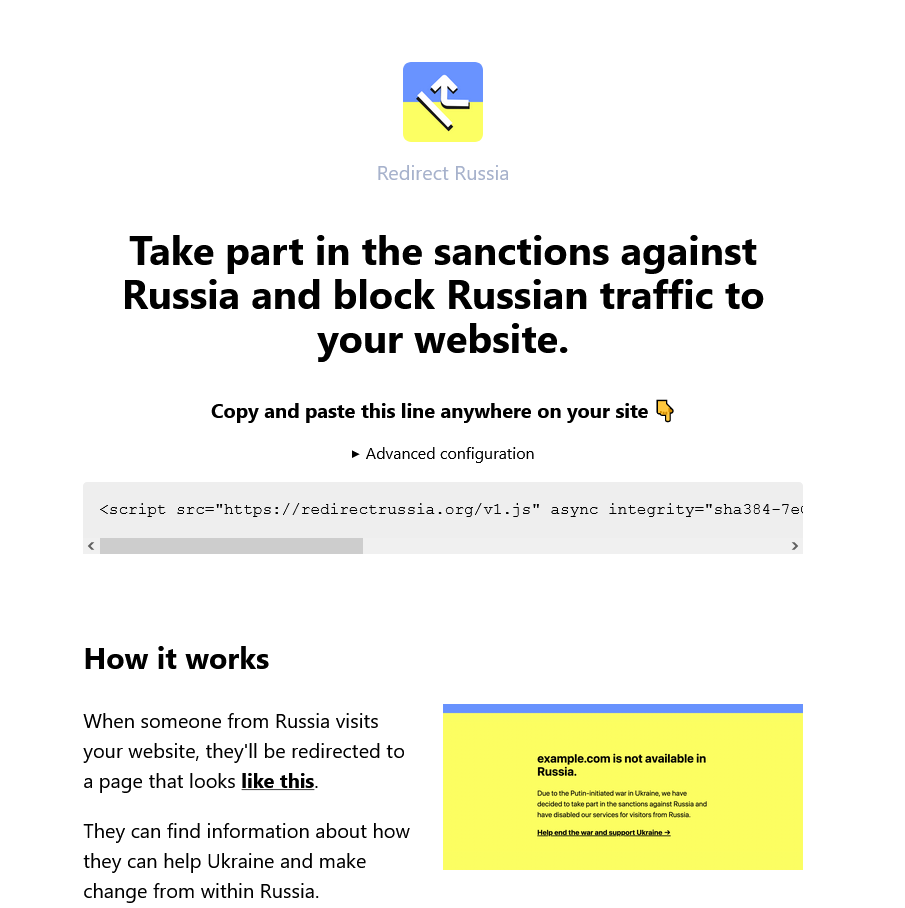

Plusieurs pages web sont également apparues très rapidement pour distribuer des outils permettant de lancer des attaques par Ddos, proposer des tutoriels vidéo, explications pas-à-pas dans toutes les langues.

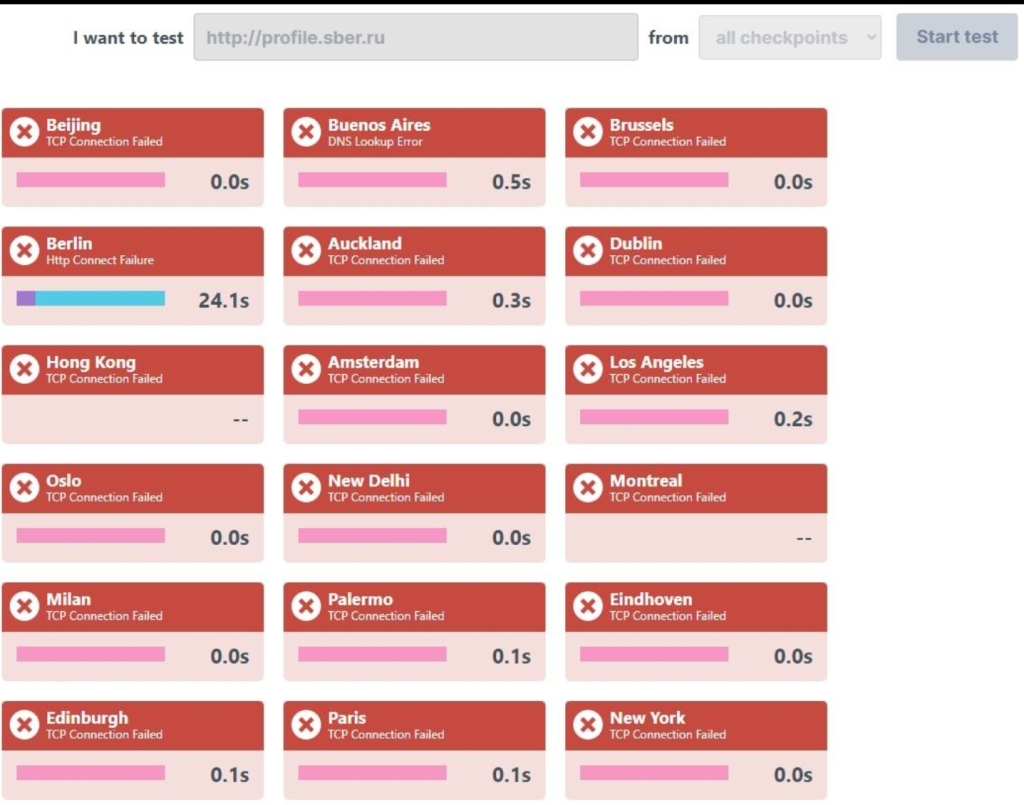

Les actions sont planifiées et les résultats sont partagés dans le groupe Telegram. On peut suivre presque en temps réel les vagues d’attaques et observer leur efficacité ciblant les infrastructures russes ou assimilées.

Un fichier Excel est partagé en libre accès sur Google Doc et recense les cibles et les statuts (down or not) associés.

Dans le même fichier, on trouve des conseils, guides, recommandations pour organiser et planifier au mieux les actions du Groupe.

Concrètement, quels sont les risques ?

La mobilisation autour de l’IT Army of Ukraine est large et continue de s’étendre. De nombreux internautes s’associent aux opérations ce qui accentue le niveau global d’insécurité dans la sphère cyber.

Il convient donc de souligner plusieurs aspects, d’abord pour ceux qui envisagent de rejoindre l’IT Army pour participer aux opérations :

1. En France, la lutte informatique offensive (LIO) relève de la force publique et d’un pouvoir régalien. En dehors de ce cadre, initier une attaque par Deni de Service (ou n’importe quel autre type d’attaques) est illégal.

2. Dans le contexte actuel, l’influence et la désinformation se généralisent.

Les membres du groupe IT Army of Ukraine en sont conscients, et ce sujet est omniprésent dans les discussions sur Telegram. D’autres campagnes de désinformation ciblent elle-même ce groupe.

À quoi cela ressemble-t-il ? Voici deux exemples :

– Il est simple de rajouter dans la liste des cibles russes, quelques autres cibles (européennes, américaines, entre autres.) qui seraient noyées dans la masse et seraient impactées par les campagnes lancées par l’IT Army (il n’y a rien qui ressemble plus à une adresse IP, qu’une autre adresse IP)

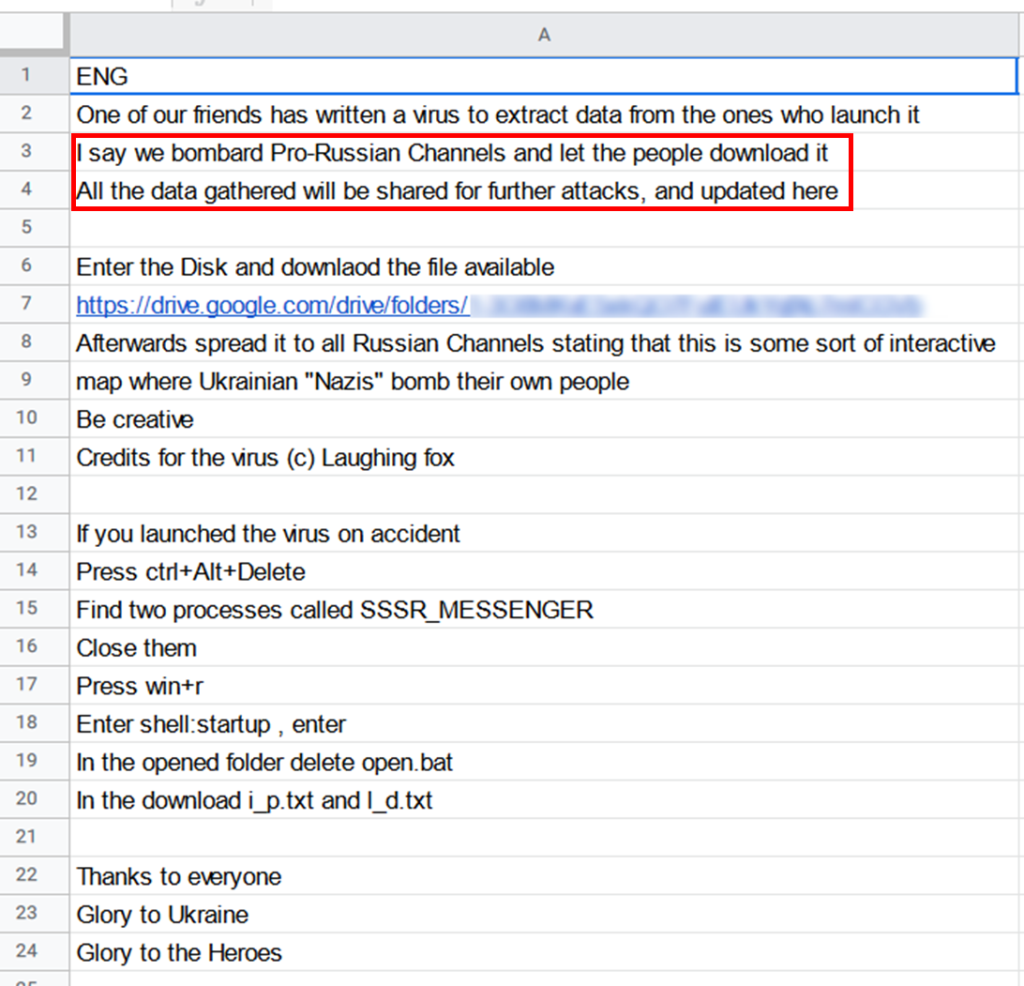

– Des outils d’attaques apparaissent régulièrement. Qui en vérifie le code avant de les utiliser ? Cela fonctionne des deux cotés : une charge virale se développe par les ukrainiens et diffusée aux membres de l’IT Army of Ukraine avec la recommandation de la propager sur les différents channels pro-russes (Facebook, Twitter, Telegram)

Une opération cyber, nécessite discrétion et coordination.

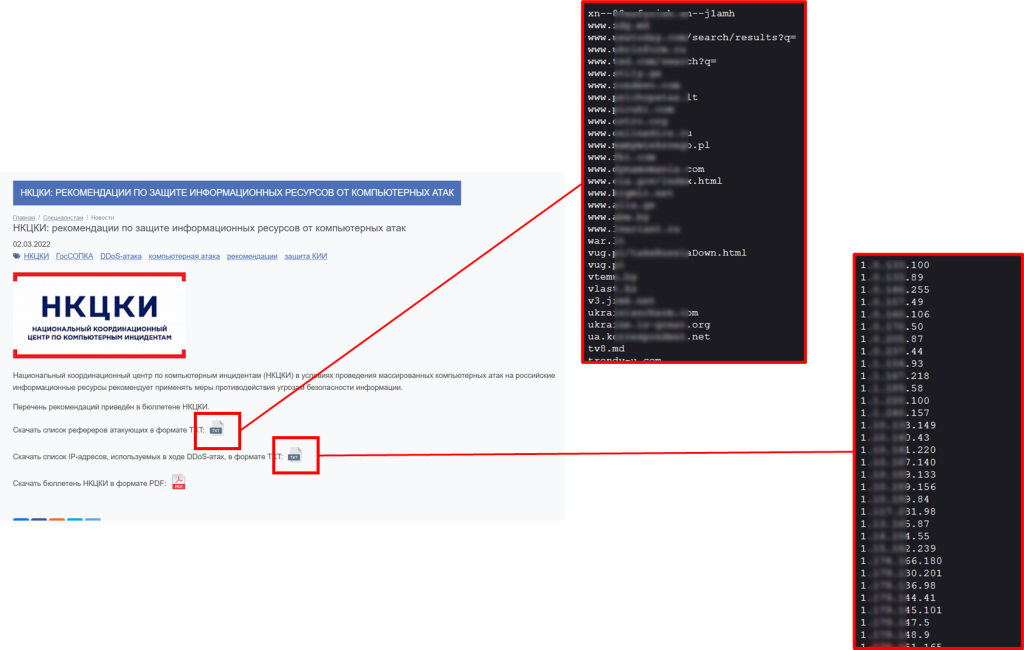

Ce qui se traduit par la nécessité de posséder un minimum de compétences techniques et de connaissances sur le fonctionnement des infrastructures numériques. Ainsi, se lancer dans ce genre d’actions sans préparation expose les participants à leur identification, localisation et ainsi à toutes les conséquences imaginables dans un tel contexte. Et cela a déjà commencé : Le Centre national russe de coordination des incidents informatiques (NCCC) a publié une liste d’adresses IP et de Referer HTTP utilisés pour lancer des attaques Ddos sur des sites russes.

Pour les organisations privées comme publiques, le risque cyber est par nature à un niveau élevé. Conséquement, toutes les organisations en ont pris conscience et ont adapté leur posture défensive, ou vont le faire en conséquence.

L’émergence de l’IT Army of Ukraine n’accroît pas significativement le niveau du risque, mais elle doit interroger

1. L’attention côté occidental se focalise sur les activités de l’IT Army et ses soutiens, mais des groupes pro-russes organisent une mobilisation similaire pour cibler les intérêts occidentaux.

2. Le risque d’effet de bord des attaques est réel. Les schémas de production mondiaux reposent largement sur l’interconnexion informatique des organisations. Nombre d’entreprises occidentales ont des partenaires, filiales, sous-traitants basés dans la zone de conflit. Cela expose une grande partie de la chaine de production à des impacts indirects en cas d’attaques ciblant certains maillons.

3. Les réseaux, au cœur de notre modèle de société, deviennent un des principaux leviers d’influence dans ce conflit. Le scénario du BlackOut (coupure internet généralisée) a émergé ces derniers temps. Cela entraînerait des conséquences considérables sur l’économie mondiale et nos sociétés.

À quoi peut-on s’attendre ?

Le contexte cyber est extrêmement mouvant, les entreprises en sont conscientes et augmentent leur vigilance en partageant des informations et des données techniques (IOCs) en lien avec leurs autorités nationales et les sociétés spécialisées en cyber sécurité.

On le sait depuis longtemps, la cybersécurité est essentielle. Le conflit actuel le montre au grand jour à ceux qui n’en avaient pas conscience, et s’ajoute aux événements dramatiques du monde réel.

Ainsi, pour les organisations, il devient urgent de :

– Se préparer aux chocs cyber (avec des exercices et simulations de crise)

– S’entraîner à la détection et réaction aux attaques (stress test permanent par des solutions de types BAS)

– Mettre en œuvre les outils de résilience pour maintenir une activité en cas de Blackout