Pourquoi et comment améliorer l’efficacité des dispositifs de défense cyber ?

Face à la complexité croissante des systèmes d’information et des mutations permanentes des cyber-attaques : les équipes de SecOps sont sous pression. Éviter les 66 jours en moyenne de non détection d’attaques est leur préoccupation centrale. En ce sens, leurs stratégies évoluent. Challenger l’acuité des capacités de détection/réaction est une approche qui commence à changer la donne dans l’arsenal cyber. Pourquoi et comment faire un premier pas vers la « cyber déception » ?

« Oh everyone has got a weakness in life »

Le niveau de menace progresse constamment. C’est ce qu’illustre le Panorama de la menace informatique 2021 publié par l’ANSSI..

Ce constat s’explique par deux raisons :

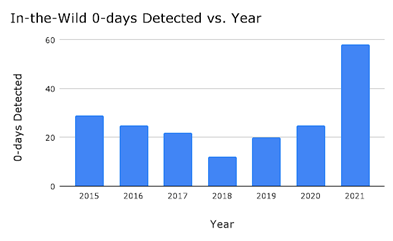

1. L’amélioration continue des capacités financières et humaines ainsi que l’expertise des acteurs malveillants. Cette professionnalisation permet à ces derniers d’ajuster leurs cibles, d’accentuer les travaux de recherche pour découvrir de nouvelles failles. Mais également de déployer et d’opérer des infrastructures conséquentes pour concrétiser leurs attaques, de renforcer les capacités de discrétion, etc. L’illustration en est l’explosion des vulnérabilités 0-day comme le note l’équipe Project Zero de Google dans son analyse annuelle.

2. Pour autant, les attaques ciblées ne sont pas l’unique cause de cette situation. La croissance des attaques opportunistes, qui exploitent les erreurs du quotidien, diminue le coût du « ticket d’entrée » vers un SI. Des attaquants moins chevronnés trouvent et exploitent des vulnérabilités sans avoir choisi préalablement leurs cibles. En effet, des signaux mettent en évidence des failles avec un ratio « difficulté d’exploitation versus intérêt » bénéfique. Ces attaques aussi peuvent restées non détectées pendant un laps de temps significatif (rapport 2022 ASM Threat Report ).

Les attaquants peuvent ainsi mener leurs attaques sans être détectés pendant une moyenne de 66 jours dans la zone EMEA (Mandiant, 2021), et plus de 8% des attaques ont une période de furtivité supérieure à 3 ans.

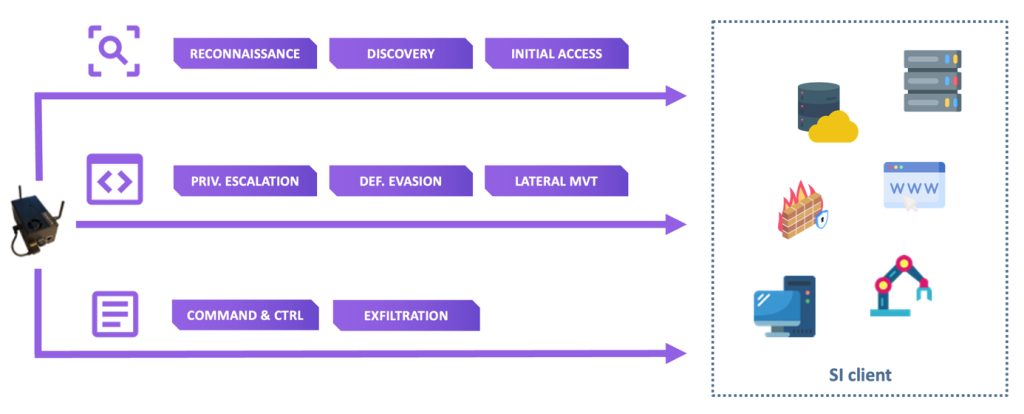

Bien que ce chiffre soit en diminution, la vitesse de compromission (schéma de propagation latérale) post déclenchement de l’attaque accélère. Ce chiffre équivaut désormais en moyenne à 1h38 (Crow Strike, 2022). Les attaquants ont donc le temps nécessaire pour cartographier les réseaux, identifier les vecteurs d’attaque appropriés. Ce qui leur permet de prendre le contrôle des premières cibles, d’élever leurs privilèges et d’étendre leur contrôle à d’autres assets du SI, puis d’exfiltrer les information ou d’activer des charges virales de type ransomware.

You see us, but we don’t see you

Lors de la conférence « Quel SOC en 2020 » , les intervenants mettaient en évidence le fait que les équipes de sécurité disposaient de nombreux logs. Pour autant, elles ne parvenaient pas à voir suffisamment d’événements malveillants ou de comportement atypiques, notamment les plus importants.

Cette conférence alertait aussi sur un constat marquant : en 3 ans le nombre d’alertes produites par le SOC a été multiplié par 3, les effectifs par 6 et le nombre d’outils et d’infras suivies par 4.

Impossible de maintenir une telle cadence dans le temps. Il est vital de s’assurer que les dispositifs de défense cyber construits soient bien au rendez-vous.

« On average, companies with over 1,000 employees maintain about 70 security products from 35 different vendors, according to a recent report by CCS Insight. The end result? A vast amount of alerts that security operations center (SOC) teams have to contend with. Unsurprisingly, according to an ESG¹ study, 44 % of these alerts go uninvestigated due to a combination of talent scarcity and the multiplicity of security solutions generating a huge volume of alerts. »

Microsoft

L’empilement de nouveaux outils ne peut plus continuer. Augmenter rapidement la performance cyber se fera non pas sur l’acquisition de briques supplémentaires mais sur l’optimisation rapide de l’existant. Il faut améliorer les moyens de détection et de réaction déjà en place (technologies et processus). Cette approche est aussi bénéfique pour atténuer le stress émotionnel et la fatigue des équipes SOC.

« On fait le bilan, calmement »

On ne peut améliorer que ce que l’on peut mesurer. Pour optimiser le dispositif de défense, encore faut-il connaitre ses forces et ses limites. Il apparait évident de réaliser pour cela un audit de détection qui permet d’identifier les attaques cyber que l’organisation est vraiment capable de détecter.

Dans un contexte où tous les coups sont permis, il faut pouvoir simuler des attaques en conditions réelles, qui reproduisent les démarches des attaquants, afin d’obtenir un état des lieux factuel. Ces simulations doivent donc être opérées en production car les environnements dédiés aux entrainements ne reproduisent pas les conditions exactes du terrain (topologie du réseau, configuration des équipements & outils de sécurité, remontée des logs, etc.).

Cette approche vise à évaluer l’exhaustivité du périmètre couvert par la SecOps sur le plan technologique mais aussi l’adéquation des process & modes opératoires IT (procédures d’investigation, de remontées d’alertes, de confinement ou remédiation, etc.). Elles permettent également d’évaluer le fonctionnement des mécanismes de remédiation automatisés de type SOAR (Security Orchestration, Automation and Response) pour s’assurer que les mesures d’automatisation ne dérivent pas (aka « configuration drift »).

Ce bilan constitue le point de départ pour améliorer l’ensemble du dispositif, très souvent en affinant les seuils de détection (ajout de nouvelles sources de logs, ajustement ou création de règles de corrélation…) et les procédures de réaction engagées. Ce travail contribue à diminuer les angles morts de la couverture défensive. L’exécution régulière de nouvelles simulations en conditions réelles permet aussi d’entrainer continuellement le dispositif de défense face aux évolutions des techniques d’attaques.

Let’s make some noise

Cette seconde partie de l’article se concentre sur la solution BlackNoise®, l’une des approches de Breach & Attack Simulation les plus abouties.

Reproduire les événements d’une cyber kill chain, démultiplier les impacts d’une red team, paramétrer la furtivité d’une attaque simulée : découvrez jusqu’où vous pouvez aller.

Pour améliorer ce dispositif, il faut reproduire le séquencement technique des attaques sur les environnements informatiques. C’est ce qui a valu à la solution BlackNoise® 3 prix de l’innovation en l’espace d’un an : Lauréat d’Or des Trophées de la Cybersécurité catégorie Challenge Innovations en 2021, Cas d’or en 2022 et le prix coup de cœur du FIC 2022.

BlackNoise® s’inscrit dans le segment des solutions de BAS avec un objectif : simuler les modes opératoires des attaquants pour mesurer ce que les clients détectent ainsi que leur temps de réaction.

Pour y parvenir, nous faisons du bruit, du joli bruit. Le boitier BlackNoise® joue cette musique depuis le SI du client. Elle consiste à générer des patterns d’attaques qui reproduisent des étapes de la kill chain. Il est possible d’exécuter des simulations unitaires très spécifiques à une technique d’attaque ou de les enchainer sous forme de scénarios pour reproduire le séquencement d’opérations connues.

BlackNoise® s’adapte :

- On peut participer à un festival (périmètre technique étendu sur l’ensemble des plages réseaux d’un site) ou proposer un concert privé (périmètre technique ciblé focalisé sur certains environnements IT ou OT).

- Il est possible de jouer un concert (bruyant), donc des simulations d’attaques agressives qui reproduisent les actions d’attaquants non discrets. BlackNoise® peut aussi jouer une sourdine, donc des simulations furtives, difficiles à détecter. Le degré de maturité du dispositif de défense ciblé détermine l’intensité sonore.

- On peut rejouer une musique plusieurs fois pour analyser l’évolution de l’audiogramme, donc déterminer si le dispositif de défense s’améliore.

« Load it, check it, fix it. »

Des scripts développés en interne exécutent les simulations. Certains peuvent s’appuyer sur l’utilisation de la technique du Living-off-the-Land (LotL) qui consiste à tirer profit des outils présents nativement (par exemple PowerShell ou cmd.exe sur un système Windows). Des outils open source reconnus et validés complètent enfin l’arsenal de BlackNoise.

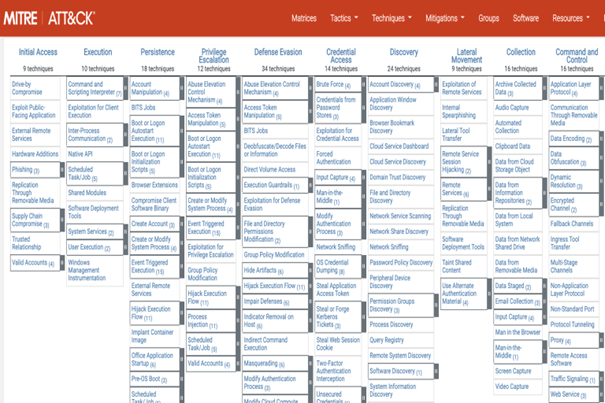

Le framework ATT&CK du MITRE assure la correspondance entre les événements joués et les techniques des attaquants. On peut ainsi composer notre propre mélodie ou rejouer une œuvre connue (l’APTxx ou un profil particulier d’attaquants).

BlackNoise se distingue des tests d’intrusion et des campagnes red team. Notamment par sa finalité et la démarche mise en œuvre pour y parvenir.

- Notre objectif est de mettre le système de défense sous stress test pour voir comment il réagit.

- Nous déployons des simulations diversifiées. Nous testons plusieurs modes opératoires pour chaque technique d’attaque considérée. Contrairement à un pentest, BlackNoise® utilise une approche large en simulant plusieurs implémentations (différents outils, paramétrages, etc.) pour tester chaque approche.

Prenons l’exemple des scans de ports réalisés lors des phases de cartographie en amont de la kill chain. On peut l’implémenter avec nmap ou peut modifier le timing des scans pour être plus ou moins agressif, adapter la plage des ports scannés pour générer plus ou moins de trafic. On peut également diversifier l’approche avec d’autres outils connus (masscan, etc.), faire une ré implémentation « maison » de cette technique. Même si les premières approches sont détectées, les attaquants peuvent tenter à nouveau sans être détectés. C’est intéressant pour améliorer le dispositif existant.

Une des caractéristiques techniques de BlackNoise® est son approche fileless. Nous avons fait le choix de ne pas imposer le déploiement d’agents logiciels sur les composants du périmètre ciblé afin de maîtriser l’empreinte numérique de la solution. Aucun changement de configuration ne s’est opéré sur les équipements réseaux, les serveurs, les postes de travail, etc. Une fois le boitier retiré du réseau, aucune trace ne subsiste. Les simulations sont donc opérées directement depuis les boitiers de la solution, ou par l’intermédiaire de serveurs ou postes pivots. Ces pivots mis à dispositions auxquels le boitier accède via WMI, WinRM ou SSH pilote l’exécution des events.

« Je puise dans la réalité, les faits. »

Le terrain de jeu naturel de BlackNoise® est la production. Les solutions dédiées à l’entrainement sur des environnements spécifiques ne répondent pas exactement au besoin pour les raisons suivantes :

- L’environnement technique est souvent inexact. Il ne reproduit pas les mêmes configurations au niveau du réseau, des systèmes et des outils de sécurité.

- Les humains ont un mode opératoire biaisé. Il est difficile de maintenir un niveau d’attention équivalent à la production : soit on surjoue, soit on laisse passer.

En bref

la simulation d’attaques en environnement réel peut complétement changer votre stratégie opérationnelle de cybersécurité.

Elle vous permettra d’aider vos experts à mieux utiliser les technologies dans lesquelles vous avez investi, avec une vision précise des angles morts.

Elle apportera aussi cette visibilité qu’attendent les dirigeants : est-ce que nous savons détecter et réagir efficacement sur une attaque en cours ?

Découvrez notre solution

BlackNoise