Nous vivons dans un monde à la fois globalisé et numérisé.

Les dangers numériques sont partout, peuvent venir de nulle part et toucher tout le monde : citoyens, entreprises et institutions.

Notre dépendance au digital est telle, qu’un arrêt d’activité peut entraîner des conséquences dramatiques sur le fonctionnement de notre société.

Qu’est ce que la cyber protection ?

La cybersécurité ou cyber protection comprend les pratiques indispensables à la protection des systèmes informatiques. Qu’il s’agisse de sécuriser les données, protéger les infrastructures des différentes menaces ou se défendre contre les cyberattaques, une bonne cyber protection doit avoir une approche transversale qui englobe chaque ligne de défense : humaine, technologique et organisationnelle.

Les menaces évitées grâce à la cyber protection

Depuis le début du XXIe siècle, le nombre de cyberattaques ne cesse de croître et les conséquences financières, juridiques et réputationnelles pour les organisations ne cessent de s’alourdir.

Entre les attaques de grande portée ciblant la chaîne d’approvisionnement numérique, le rançongiciel-as-a-service ou le phishing multicanal, les cyber attaquants ne cessent d’innover et d’enrichir leur répertoire. Dans un tel contexte, il est essentiel de connaître les attaques les plus courantes pour mieux s’en prémunir.

L’une des techniques les plus communes chez les cyber attaquants restent le phishing, ou autrement dit la manipulation psychologique de leurs victimes pour leur dérober des informations confidentielles (mots de passe, coordonnées bancaires).

Rappelons que 90% des cyberattaques commencent par une erreur humaine, le choix de cibler les collaborateurs d’une entreprise comme porte d’entrée, est la solution privilégiée des attaquants. Usurpation d’identité, ton autoritaire, sentiment d’urgence… qu’il s’agisse de se faire passer pour une institution ou un dirigeant, l’objectif est de mettre la victime en confiance, jouer avec ses émotions pour mieux l’escroquer.

Les cyber attaquants peuvent, en plus de cibler les humains, cibler les dispositifs informatiques des entreprises. Ils peuvent chercher (et trouver) des failles dans le système informatique pour s’introduire, utiliser des malware – ces logiciels malveillants (virus, des chevaux de Troie, ransomwares) conçus pour endommager les systèmes informatiques.

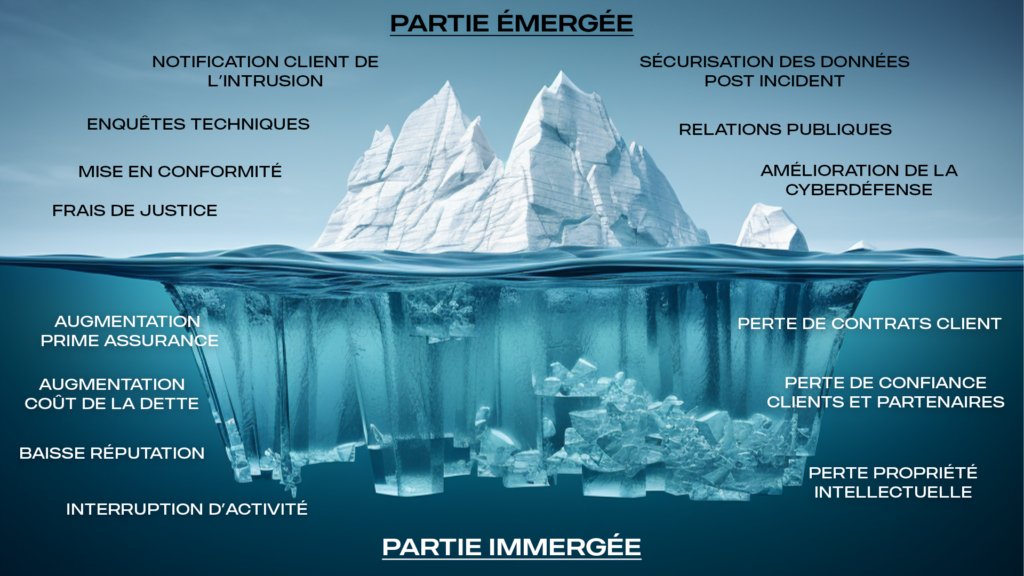

Qu’il s’agisse d’une faille humaine ou technologique, les conséquences potentielles des cyberattaques sur les entreprises sont vastes.

- Tout d’abord, les pertes financières peuvent vite être importantes et s’additionner : vol direct de fonds, arrêt d’activité, amendes pour non-conformité, coûts associés à la réparation des dommages.

- Les pertes peuvent également être réputationnelles : diminution de la base de clients à la suite d’une perte de confiance, baisse de valeur boursière, inquiétude des partenaires entraînant une baisse d’opportunité dans les affaires.

- Enfin, le coût invisible, pourtant important, est celui impactant les collaborateurs impliqués dans la crise : stress, fatigue, sentiment de culpabilité, etc.

Il est donc primordial de sensibiliser les employés aux menaces de sécurité en ligne. Afin que chacun mesure l’importance de l’enjeu cyber et soit en mesure de détecter les tentatives de hacking et d’adopter les bons gestes face à ces tentatives.

Les 14 impacts d’une cyberattaque réussie :

La plateforme Cyber Investigation propose un contenu gamifié et immersif pour sensibiliser, engager et mesurer le degré de connaissance des collaborateurs face aux risques cyber.

Les catégories de cyber menaces

La cybersécurité est un domaine large assurant une protection spécifique pour une menace spécifique. Voici une liste, non exhaustive, des catégories principales :

- La sécurité des Réseaux : c’est la protection des réseaux informatiques qui comprend la surveillance du trafic, la prévention des intrusions et l’installation de pare-feu

- La sécurité du Cloud : c’est la sécurisation des environnements cloud computing avec la protection des données stockées et la sécurisation des services basés sur le cloud

- La sécurité des Endpoint : c’est la protection des appareils individuels (ordinateurs, mobiles, tablettes) contre tous types de logiciels malveillants (virus, ransomwares)

- La sécurité des Data : c’est tout ce qui est attrait à la protection des données : chiffrement, gestion des clés, politiques RGPD et de contrôle d’accès

- La sécurité des personnes : c’est tout qui implique la sensibilisation à la cybersécurité avec des programmes de formation, des exercices et des opérations de test pour former les employés des organisations à la cybersécurité

Face à ce large éventail de catégories liées à la cybersécurité et à la croissance de la menace cyber, les gouvernements et institutions s’impliquent.

En France, c’est l’ANSSI – l’agence nationale de la sécurité des systèmes d’information – qui déploie la politique nationale de cybersécurité. L’ANSSI est, entre autres, chargée de structurer l’assistance aux victimes de cyberattaques, renforcer la cybersécurité collective, partager les ressources nécessaires à la cybersécurité (solutions, outils, recommandations), informer les citoyens, accompagner le gouvernement dans la conception de lois et réglementations, développer une politique publique en matière de cybersécurité, développer un écosystème de partenaires de confiance dans le domaine de la cybersécurité.

En plus de l’agence nationale, l’Etat français, soutient financièrement et juridiquement des projets visant à développer des solutions innovantes et à renforcer les dynamiques collaboratives.

Des initiatives internationales comme l’ECSO – European Cyber Security Organization ont vu le jour dans la dernière décennie. Ces organisations fédèrent des acteurs publics et privés du secteur de la cybersécurité (entreprises, institutions, universités, start-ups, citoyens) avec comme objectif de partager les savoirs, innover pour renforcer la cybersécurité à l’échelle mondiale.

Les solutions de cybersécurité

Face à la détermination des cybercriminels en matière d’innovation, il est vital de prendre des mesures de protection contre les nouvelles cybermenaces.

La sensibilisation à la cyber protection

La technologie ne peut suffire à protéger votre entreprise, c’est la prudence de vos collaborateurs et la solidité de leur culture cyber qui feront toute la différence.

Il est donc nécessaire de sensibiliser et former de façon continue les collaborateurs afin que chacun ait connaissance des nouvelles techniques d’attaques.

La sensibilisation à la cybersécurité, doit, elle aussi, faire preuve d’innovation. L’innovation en matière de sensibilisation permettra à la fois une meilleure mémorisation et également de maintenir le niveau d’attention et d’engagement des collaborateurs sur la durée.

La plateforme Cyber Investigation forme les collaborateurs avec une large variétés de contenus dans la forme (vidéos, quizz, challenges, fiches réflexes) comme dans le fond (une dizaine de risques ciblés). Mais l’innovation tient surtout dans son format interactif et immersif où les utilisateurs doivent se mettre à la place d’un hacker et en comprennent ainsi le fonctionnement.

Retour en images sur le témoignage de Thomas Fillaud, RSSI chez Mirakl qui a déployé la solution Cyber Investigation dans le cadre du CyberMois 2023.

Les meilleures pratiques de cyber protection – Les conseils d’experts

Les programmes de sensibilisation à la cybersécurité sont mis en place au sein de votre entreprise de votre façon régulière ? Toutes les solutions technologiques nécessaires sont déployées ?

Voici quelques bonnes pratiques communes à appliquer au quotidien pour garantir une bonne hygiène cyber:

- Mettez régulièrement à jour vos logiciels et votre système d’exploitation

- Utilisez des mots de passe forts (authentification à deux facteurs, mots de passe uniques, complexes, changez-les régulièrement)

- Utilisez des gestionnaires de mots de passe pour faciliter leur gestion

- Utilisez des méthodes d’authentification à deux facteurs : ajoutez une couche de sécurité supplémentaire en activant l’authentification à deux facteurs pour vos comptes en ligne.

- Sauvegardez régulièrement vos données sur des supports externes ou des services de stockage cloud sécurisés comme le logiciel Shadline

- Evitez les réseaux Wi-Fi publics car ils peuvent être vulnérables

- Surveillez votre activité en ligne et limitez les données que vous publiez sur les réseaux sociaux ou toute autre plateforme

Sécuriser les réseaux et les communications

L’intelligence artificielle a indéniablement complexifié le paysage numérique et cyber. Cependant, elle permet aussi aux experts en cybersécurité des outils de cyberdéfense puissants, comme la génération de codes de tests et le cyber renseignement.

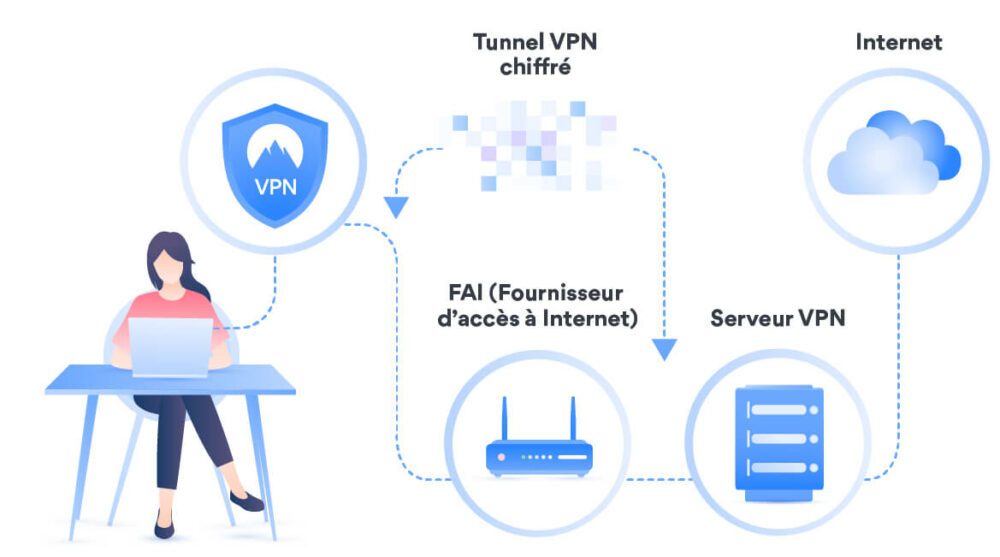

D’autres innovations ont également vu le jour pour assurer la sécurisation des réseaux et des communications. C’est le cas avec les VPN – les réseaux privés virtuels, qui connaissent une forte croissance et permettent de chiffrer les communications en ligne. Les VPN protègent les activités en ligne et sécurisent les connexions contre le vol d’informations confidentielles (identifiants, mots de passe, données bancaires) mais aussi contre la revente des données et des historiques de navigation aux publicitaires.

La configuration d’un pare-feu pour protéger les réseaux contre les accès non autorisés est une tâche également essentielle pour maintenir la sécurité des systèmes informatiques. Voici les étapes générales pour configurer un pare-feu efficacement :

- Évaluer les Besoins de Sécurité: Avant de configurer le pare-feu, il est nécessaire de comprendre les besoins spécifiques de sécurité du réseau. Cela inclut l’identification des ressources critiques, les types de trafic réseau autorisés, et les menaces potentielles.

- Choisir le Type de Pare-Feu : Il existe différents types de pare-feu, tels que les pare-feu d’application (WAF), les pare-feu d’état, et les pare-feu de nouvelle génération (NGFW). Chaque type offre différents niveaux de protection et de fonctionnalités.

- Établir une Politique de Sécurité du Pare-Feu : Définissez une politique claire qui détaille les règles de trafic autorisées et interdites. Cela comprend la définition des règles pour les ports, les protocoles, les adresses IP source et de destination, et d’autres attributs du trafic réseau.

- Configurer les Règles de Pare-Feu : Basé sur la politique de sécurité, configurez les règles dans le pare-feu. Cela implique généralement de spécifier quel trafic est autorisé ou bloqué. Il est important de s’assurer que les règles sont configurées dans un ordre logique.

- Tester la Configuration : Une fois les règles en place, testez-les pour vous assurer qu’elles fonctionnent comme prévu. Cela peut inclure des tests de pénétration ou l’utilisation d’outils pour simuler des attaques réseau.

- Maintenance et Mises à Jour Régulières : Les menaces de sécurité évoluent constamment. Il est donc crucial de maintenir le pare-feu à jour avec les dernières mises à jour de sécurité et de réévaluer régulièrement les règles et configurations.

Il est également important de surveiller efficacement le trafic réseau et détecter les activités suspectes. Pour se faire :

- Implémenter des Outils de Surveillance : Utilisez des systèmes de détection d’intrusion (IDS), des pare-feu, et des solutions SIEM (Security Information and Event Management) ou des solutions de Breach and Attack

- Analyser le Trafic en Continu : Surveillez en temps réel pour détecter les activités anormales ou suspectes.

- Utiliser l’Analyse Comportementale : Employez des techniques d’analyse comportementale et d’apprentissage automatique pour détecter les écarts par rapport à la normale.

- Réaliser des Audits Réguliers : Effectuez des audits et des révisions périodiques pour améliorer la surveillance.

L’utilisation de certificats SSL/TLS

L’utilisation de certificats SSL/TLS est importante pour sécuriser les sites Web et les communications en ligne. Ces certificats établissent une connexion cryptée entre un serveur web et un navigateur, garantissant ainsi que toutes les données transférées restent privées et intégrales.

Cette méthode empêche les cyberattaques de récupérer des informations sensibles telles que les détails de carte de crédit et les mots de passe. Les certificats SSL/TLS renforcent la confiance des utilisateurs en vérifiant l’identité du site web, ce qui est essentiel pour les services en ligne nécessitant une authentification.

Les nouvelles cyber menaces

Malgré ces initiatives, en matière d’innovation, les cybercriminels mènent la danse.

L’essor de l’Intelligence Artificielle permet aux attaques de devenir de plus en plus sophistiquées. Notamment avec les deep fakes et les modèles de synthèse vocale. Ces nouvelles technologies qui permettent d’usurper l’identité d’un tiers de façon de plus en plus réaliste, marquent une nouvelle ère et soulèvent des questions politiques.

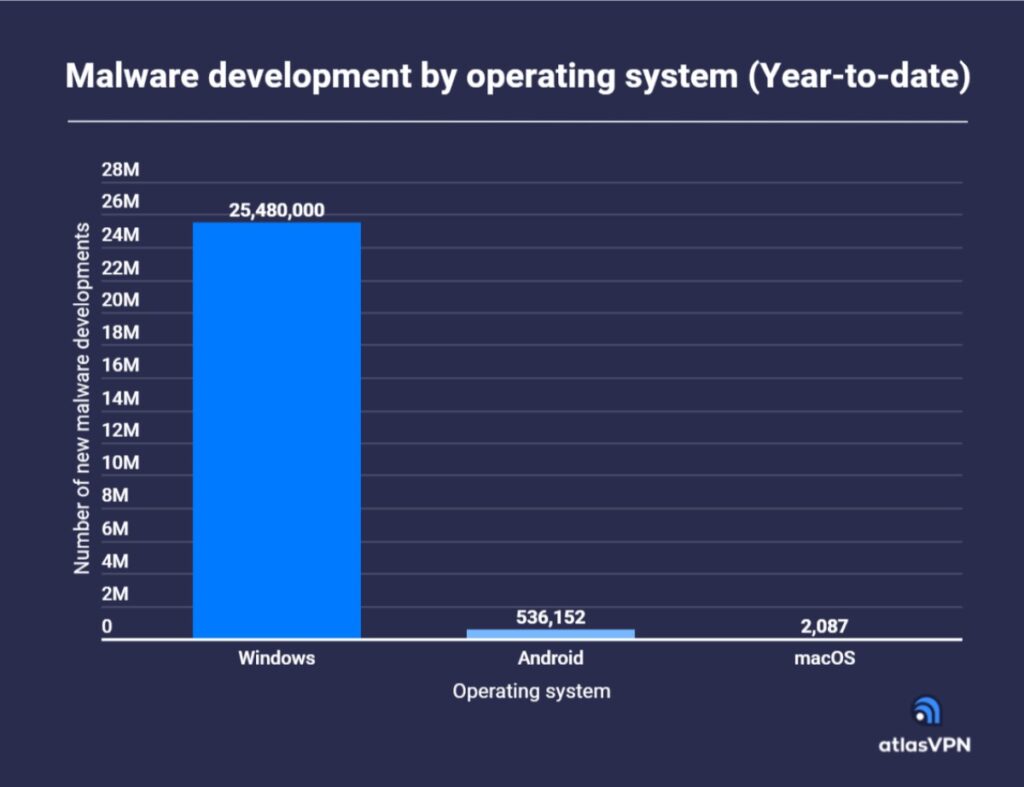

L’IA générative permet, par exemple, de contourner les filtres anti-spam des boîtes mails ; une tendance à surveiller de près pour tous les professionnels en cybersécurité et IT.Outre l’IA, les cyber attaquants continuent d’innover et chaque jour de nouveaux malwares, plus sophistiqués, voient le jour. En 2022 plus de 25 millions de nouveaux malwares ont été détectés par le système d’exploitation Microsoft.

Cet article vous a plu ? Rencontrez un expert en cybersécurité pour discuter de vos enjeux et activez tous vos potentiels cyber.

Rencontrez un expert

Contact